Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

So fügen Sie einen MFA-Anbieter hinzu:

Navigieren Sie in der RAS-Konsole zu Verbindung und wählen Sie die Registerkarte Multi-Faktor-Authentifizierung aus.

Klicken Sie auf Aufgaben > Hinzufügen (oder klicken Sie auf das Symbol [+]).

Wählen Sie Ihren MFA-Anbieter aus. Ein Assistent wird geöffnet.

Geben Sie im Fenster des Assistenten die folgenden Parameter an:

Name: Name des Anbieters.

Beschreibung: Beschreibung des Anbieters.

Wählen Sie in der Tabelle Designs die Designs aus, die diesen MFA-Anbieter verwenden sollen.

Klicken Sie auf Weiter.

Führen Sie einen der folgenden Schritte aus:

Wenn Sie RADIUS verwenden, konfigurieren Sie es wie unter Verbindung beschrieben und klicken Sie dann auf Fertigstellen“.

Wenn Sie Deepnet DualShield verwenden, konfigurieren Sie die Einstellungen so, wie in Konfigurieren von Parallels RAS für die Nutzung der DualShield Authentication Platform beschrieben. Weitere Informationen über das Konfigurieren der Authentifizierungsplattform DualShield finden Sie im Abschnitt Konfigurieren der Authentifizierungsplattform DualShield 5.6+.

Wenn Sie SafeNet verwenden, konfigurieren Sie es wie unter SafeNet konfigurieren beschrieben.

Wenn Sie Google Authenticator verwenden, konfigurieren Sie die Lösung wie unter Google Authenticator konfigurieren beschrieben.

Wenn Sie einen anderen TOTP-Anbieter als Google Authenticator verwenden, konfigurieren Sie die Lösung wie unter TOTP konfigurieren beschrieben.

Wenn Ihre RADIUS-Lösung die Konfiguration von Attributen erfordert, klicken Sie auf die Registerkarte Attribute und dann auf Hinzufügen. Wählen Sie in dem sich öffnenden Dialogfeld einen vorkonfigurierten Hersteller und ein Attribut aus.

Wählen Sie in der Dropdownliste Hersteller einen Hersteller aus.

Wählen Sie in der Liste der Attribute ein Herstellerattribut aus.

Geben Sie im Feld Wert einen Wert für den ausgewählten Attributtyp ein (numerisch, Zeichenfolge, IP-Adresse, Datum usw.).

In bestimmten Szenarien müssen Sie möglicherweise Lieferanten und Attribute hinzufügen, die in diesem Dialogfeld nicht aufgeführt sind. Weitere Informationen zum Hinzufügen von Lieferanten und Attributen finden Sie im folgendem Artikel der Wissensdatenbank: https://kb.parallels.com/de/125576.

Klicken Sie auf OK und danach erneut auf OK, um alle Dialogfelder zu schließen.

Mit Parallels RAS können Sie die Multi-Faktor-Authentifizierung für die Zugriffskontrolle nutzen. Wenn die Multifaktor-Authentifizierung verwendet wird, müssen die Benutzer in zwei aufeinanderfolgenden Phasen authentifiziert werden, um Zugriff auf die Liste der Anwendungen zu erhalten. Während die erste Ebene immer die native Authentifizierung (Active Directory / LDAP) verwendet, kann die zweite Ebene eine der folgenden Lösungen verwenden:

Azure MFA (RADIUS)

Duo (RADIUS)

FortiAuthenticator (RADIUS)

TekRADIUS

RADIUS

Google Authenticator

Microsoft Authenticator

TOTP (Einmalpasswort)

Die Multi-Faktor-Authentifizierung ist sicherer, weil für die Authentifizierung kein Standard-Benutzername mit einem Kennwort verwendet wird, sondern ein statischer Benutzername und ein von einem Token ausgelöstes, einmaliges Kennwort.

Im Abschnitt MFA-Anbieter hinzufügen erfahren Sie, wie Sie einen MFA-Anbieter hinzufügen.

Siehe auch MFA-Regeln konfigurieren.

Für Anweisungen zur Konfiguration von Parallels RAS mit Duo RADIUS lesen Sie bitte den folgenden Artikel der Wissensdatenbank von Parallels: https://kb.parallels.com/124429.

Über die Registerkarte Automatisierung im RADIUS-Dialogfeld Eigenschaften können Sie das OTP-Erlebnis für Parallels Client-Nutzer anpassen, indem Sie die Sicherheitsüberprüfungsmethoden und benutzerdefinierte Befehle anpassen, die während des MFA-Anmeldeprozesses an den RADIUS-Server zu senden sind. Verschiedene Sicherheitsüberprüfungsmethoden können mit einer Priorität versehen und so konfiguriert werden, dass sie automatisch verwendet werden können.

Ist diese Funktion konfiguriert, können Benutzer ihre bevorzugte Sicherheitsüberprüfungsmethode aus einer vordefinierten und konfigurierbaren Liste auswählen, einschließlich Push-Benachrichtigungen, Telefonrückruf, SMS, E-Mail und Benutzerdefiniert. Die Methoden erscheinen im OTP-Dialogfeld in Parallels Client als anklickbare Symbole. Klickt ein Benutzer ein Symbol an, wird ein Befehl an den RADIUS-Server gesendet und die entsprechende Überprüfungsmethode wird verwendet.

Um eine Überprüfungsmethode (wird hier und in der Parallels RAS-Konsole auch Aktionen“ genannt) zu konfigurieren, klicken Sie auf der Registerkarte Automatisierung auf Aufgaben > Hinzufügen. Geben Sie im Dialogfeld Aktion hinzufügen die folgenden Eigenschaften an:

Aktion aktivieren: Die Aktion kann damit aktiviert oder deaktiviert werden.

Titel: Der Text, der im Parallels Client auf dem anklickbaren Symbol erscheint (z. B. Push“).

Befehl: Der OTP-Befehl, der verwendet werden muss, wenn das Aktionssymbol im Parallels Client angeklickt wird. Wenden Sie sich für Befehlsspezifikationen an Ihren MFA-Anbieter.

Beschreibung: Auf dem Bildschirm des Benutzers erscheint eine Beschreibung in einer Sprechblase, wenn der Mauszeiger auf ein Aktionssymbol bewegt wird.

Aktionsmeldung: Eine Meldung, die dem Benutzer im Feld für den Verbindungsstatus angezeigt wird.

Bild auswählen: Wählen Sie ein Bild aus der bereitgestellten Galerie aus. Das Bild wird als das Aktionssymbol im OTP-Dialog im Parallels Client verwendet.

Wenn Sie fertig sind, klicken Sie auf OK, um die Aktion zu speichern. Wiederholen Sie die Schritte oben für andere Aktionen.

Hinweis: Sie können bis zu fünf Aktionen erstellen. Wenn alle fünf erstellt sind, wird der Menüpunkt Aufgaben > Hinzufügen deaktiviert.

Sie können die Aktionen auf der Registerkarte Automatisierung nach oben oder nach unten bewegen. Dadurch wird festgesetzt, in welcher Reihenfolge die Aktionssymbole im Parallels Client angezeigt werden.

Automatisch versenden

Es gibt eine weitere Option, die Sie für eine Aktion konfigurieren können. Sie heißt Automatisch versenden. Diese Option kann nur für eine Aktion aktiviert werden, sodass diese zu einer Standardaktion wird, die automatisch und ohne Interaktion des Benutzers verwendet wird.

Um die Option Automatisch versenden zu aktivieren, wählen Sie auf der Registerkarte Automatisierung eine Aktion aus und klicken Sie auf Aufgaben > Automatisch versenden. Um die Option zu deaktivieren, klicken Sie wieder auf denselben Menüpunkt. Wenn Sie Automatisch versenden für eine andere Aktion aktivieren, wird die Option für die vorhergehende Aktion automatisch deaktiviert.

Es gibt es zwei mögliche Methoden, damit eine Aktion in Parallels Client automatisch ausgeführt wird:

Client erhält die Aktionssymbol-Konfiguration zum ersten Mal und für eine der Aktionen ist die Option Automatisch versenden aktiviert.

Oder Sie können die Option Zuletzt verwendete Methode merken unter Richtlinien > Sitzung > Verbindung > Multifaktor-Authentifizierung aktivieren. Wenn die Option aktiviert ist, erhält Parallels Client die Richtlinie, und die letzte Methode, die vom Benutzer erfolgreich verwendet wurde, wird zur standardmäßigen automatischen Methode.

Parallels Client

Wenn der Benutzer sich bei Parallels RAS über MFA anmeldet, wird das OTP-Dialogfeld in Parallels Client mit den über dem OTP-Feld positionierten Aktionssymbolen angezeigt. Der Benutzer klickt ein Symbol an und die Authentifizierung wird entsprechend der vordefinierten Aktion ausgeführt. Wenn ein Benutzer beispielsweise das Symbol Push“ anklickt, wird an das Mobilgerät des Benutzers eine Push-Benachrichtigung gesendet und er kann einfach Bestätigen“ antippen. Oder es könnte das Symbol Textnachricht senden“ geben, sodass eine Textnachricht mit einem einmaligen Passwort an das Mobiltelefon des Benutzers gesendet wird. Wenn für eine der Aktionen die Option Automatisch versenden aktiviert ist, wird diese Aktion automatisch verwendet.

Wenn ein Benutzer immer dieselbe Authentifizierungsmethode verwendet, kann er sie zur Standardmethode machen. Um das zu tun, aktiviert der Benutzer die Option Zuletzt verwendete Methode merken im Bereich MFA-Authentifizierung der Verbindungseigenschaften. Abhängig von der Plattform finden Sie die Option an den folgenden Orten:

Parallels Client für Windows/Linux: Erweiterte Verbindungseinstellungen > MFA-Authentifizierung

Parallels Client für Mac: Erweitert > MFA-Authentifizierung

Parallels Client für Chrome: Erweiterte Einstellungen

Web Client: Einstellungen

Parallels Client für iOS: Verbindungseinstellungen > MFA-Authentifizierung

Parallels Client für Android: Einstellungen > MFA-Authentifizierung

Wie bereits oben erwähnt, kann die Option Zuletzt verwendete Methode merken auch in den Client-Richtlinien in der RAS-Konsole konfiguriert werden. Diese Option ist standardmäßig aktiviert.

So konfigurieren Sie die TOTP-Einstellungen:

Geben Sie Folgendes an:

Anzeigename: Der Standardname ist hier TOTP. Der Name wird im Registrierungsdialog im Parallels Client im folgenden Satz angezeigt: „Installieren Sie die TOTP-App auf Ihrem iOS- oder Android-Gerät“. Wenn Sie den Namen ändern, enthält der Satz den von Ihnen angegebenen Namen, wie z. B. „Installieren Sie \neuer Name\ auf Ihrem iOS- oder Android-Gerät“.

Eingabeaufforderung: Geben Sie den Text an, den der Benutzer sieht, wenn er zu einem OTP-Dialog aufgefordert wird.

Im Abschnitt Benutzerregistrierung können Sie die Benutzerregistrierung bei Bedarf einschränken. Sie können allen Benutzern die Registrierung ohne Einschränkungen erlauben (Option Zulassen), die Registrierung bis zum angegebenen Datum und zur angegebenen Zeit erlauben (Option Zulassen bis) oder die Registrierung vollständig deaktivieren (Option Nicht zulassen). Wenn die Registrierung aufgrund eines abgelaufenen Zeitraums oder der aktivierten Option Nicht zulassen deaktiviert wurde, wird einem Benutzer, der versucht, sich anzumelden, eine Fehlermeldung angezeigt, die besagt, dass die Registrierung deaktiviert ist, und dem Benutzer rät, sich an den Systemadministrator zu wenden. Wenn Sie die Registrierung einschränken oder deaktivieren, kann Google Authenticator oder ein anderer TOTP-Anbieter weiterhin verwendet werden, jedoch mit zusätzlicher Sicherheit, durch die keine weitere Benutzerregistrierung zugelassen wird. Hierbei handelt es sich um eine Sicherheitsmaßnahme, um Benutzer mit kompromittierten Anmeldeinformationen davon abzuhalten, sich bei MFA zu registrieren.

Informationen für nicht registrierte Benutzer anzeigen: Wählen Sie aus, ob nicht registrierten Benutzern der Fehler Der Benutzername oder das Kennwort ist falsch angezeigt werden soll, wenn sie falsche Anmeldeinformationen eingeben:

Nie (sicherste Option): Nicht registrierten Benutzern wird statt des Fehlers eine TOTP-Aufforderung angezeigt.

Falls Registrierung erlaubt ist: Nicht registrierten Benutzern wird der Fehler angezeigt, wenn Benutzerregistrierung erlaubt ist. Falls nicht, wird die TOTP-Aufforderung angezeigt.

Immer: Nicht registrierten Benutzern wird der Fehler immer angezeigt.

Im Abschnitt Authentifizierung können Sie die TOTP-Toleranz konfigurieren. Bei der Verwendung eines zeitbasierten Einmalkennworts (TOTP) muss die Uhrzeit zwischen dem RAS Connection Broker und den Client-Geräten synchronisiert werden. Die Synchronisation muss mit einem globalen NTP-Server (z. B. time.goole.com) durchgeführt werden. Über die Dropdownliste TOTP-Toleranz können Sie eine Zeitdifferenz auswählen, die bei der Authentifizierung toleriert werden soll. Erweitern Sie die Dropdownliste und wählen Sie einen der vordefinierten Werte (Anzahl der Sekunden). Beachten Sie, dass das Ändern der Zeittoleranz mit Vorsicht verwendet werden sollte, weil es Auswirkungen auf die Sicherheit hat, da die zeitliche Gültigkeit eines Sicherheitstokens erhöht werden kann und somit ein größeres Zeitfenster für potenziellen Missbrauch entsteht. Hinweis: Bei der Verwendung von TOTP-Anbietern muss sowohl die Uhrzeit der Connection Broker als auch die der Client-Geräte mit einem globalen NTP-Server (z. B. time.google.com) synchronisiert sein. Durch Hinzufügen der TOTP-Toleranz wird die Gültigkeit des einmaligen Passworts erhöht, was Auswirkungen auf die Sicherheit haben kann.

Das Feld Benutzer zurücksetzen im Abschnitt Benutzerverwaltung wird verwendet, um den Token zurückzusetzen, den ein Benutzer erhalten hat, als er versucht hat, sich zum ersten Mal mit TOTP-Anbieter bei Parallels RAS anzumelden. Wenn Sie einen Benutzer zurücksetzen, muss er das Registrierungsverfahren erneut durchlaufen (Anweisungen für Google Authenticator finden Sie unter ). Sie können nach bestimmten Benutzern suchen, alle Benutzer zurücksetzen oder die Liste der Benutzer aus einer CSV-Datei importieren.

Klicken Sie auf Fertigstellen.

Beachten Sie auch, dass die verfügbare TOTP-Zeit aus den standardmäßigen 30 Sekunden + x Sekundenanzahl in der Vergangenheit + x Sekundenanzahl in der Zukunft berechnet wird.

So konfigurieren Sie die Google Authenticator-Einstellungen:

Geben Sie Folgendes an:

Anzeigename: Der Standardname ist hier Google Authenticator. Der Name wird im Registrierungsdialog im Parallels Client im folgenden Satz angezeigt: „Installieren Sie die Google Authenticator-App auf Ihrem iOS- oder Android-Gerät“. Wenn Sie den Namen ändern, enthält der Satz den von Ihnen angegebenen Namen, wie z. B. „Installieren Sie \neuer Name\ auf Ihrem iOS- oder Android-Gerät“. Technisch gesehen können Sie jede beliebige Authentifizierer-Anwendung verwenden (daher die Möglichkeit, den Namen zu ändern), aber zum Zeitpunkt dieses Artikels wird ausschließlich die Google Authenticator-Anwendung offiziell unterstützt.

Eingabeaufforderung: Geben Sie den Text an, den der Benutzer sieht, wenn er zu einem OTP-Dialog aufgefordert wird.

Im Abschnitt Benutzerregistrierung können Sie die Benutzerregistrierung über Google Authenticator bei Bedarf einschränken. Sie können allen Benutzern die Registrierung ohne Einschränkungen erlauben (Option Zulassen), die Registrierung bis zum angegebenen Datum und zur angegebenen Zeit erlauben (Option Zulassen bis) oder die Registrierung vollständig deaktivieren (Option Nicht zulassen). Wenn die Registrierung aufgrund eines abgelaufenen Zeitraums oder der aktivierten Option Nicht zulassen deaktiviert wurde, wird einem Benutzer, der versucht, sich anzumelden, eine Fehlermeldung angezeigt, die besagt, dass die Registrierung deaktiviert ist, und dem Benutzer rät, sich an den Systemadministrator zu wenden. Wenn Sie die Registrierung einschränken oder deaktivieren, kann Google Authenticator oder ein anderer TOTP-Anbieter weiterhin verwendet werden, jedoch mit zusätzlicher Sicherheit, durch die keine weitere Benutzerregistrierung zugelassen wird. Hierbei handelt es sich um eine Sicherheitsmaßnahme, um Benutzer mit kompromittierten Anmeldeinformationen davon abzuhalten, sich bei MFA zu registrieren.

Informationen für nicht registrierte Benutzer anzeigen: Wählen Sie aus, ob nicht registrierten Benutzern der Fehler Der Benutzername oder das Kennwort ist falsch angezeigt werden soll, wenn sie falsche Anmeldeinformationen eingeben:

Nie (sicherste Option): Nicht registrierten Benutzern wird statt des Fehlers eine TOTP-Aufforderung angezeigt.

Falls Registrierung erlaubt ist: Nicht registrierten Benutzern wird der Fehler angezeigt, wenn Benutzerregistrierung erlaubt ist. Falls nicht, wird die TOTP-Aufforderung angezeigt.

Immer: Nicht registrierten Benutzern wird der Fehler immer angezeigt.

Im Abschnitt Authentifizierung können Sie die TOTP-Toleranz konfigurieren. Bei der Verwendung eines zeitbasierten Einmalkennworts (TOTP) muss die Uhrzeit zwischen dem RAS Connection Broker und den Client-Geräten synchronisiert werden. Die Synchronisation muss mit einem globalen NTP-Server (z. B. time.goole.com) durchgeführt werden. Über die Dropdownliste TOTP-Toleranz können Sie eine Zeitdifferenz auswählen, die bei der Authentifizierung toleriert werden soll. Erweitern Sie die Dropdownliste und wählen Sie einen der vordefinierten Werte (Anzahl der Sekunden). Beachten Sie, dass das Ändern der Zeittoleranz mit Vorsicht verwendet werden sollte, weil es Auswirkungen auf die Sicherheit hat, da die zeitliche Gültigkeit eines Sicherheitstokens erhöht werden kann und somit ein größeres Zeitfenster für potenziellen Missbrauch entsteht.

Hinweis: Bei der Verwendung von TOTP-Anbietern (Time-based One-time Passwords, TOTP) muss sowohl die Uhrzeit der Connection Broker als auch die der Client-Geräte mit einem globalen NTP-Server (z. B. time.google.com) synchronisiert sein. Durch Hinzufügen der TOTP-Toleranz wird die Gültigkeit des einmaligen Passworts erhöht, was Auswirkungen auf die Sicherheit haben kann.

Das Feld Benutzer zurücksetzen im Abschnitt Benutzerverwaltung wird verwendet, um den Token zurückzusetzen, den ein Benutzer erhalten hat, als er versucht hat, sich zum ersten Mal mit Google Authenticator bei Parallels RAS anzumelden. Wenn Sie einen Benutzer zurücksetzen, muss er das Registrierungsverfahren erneut durchlaufen (siehe Verwendung von Google Authenticator im Parallels Client unten). Sie können nach bestimmten Benutzern suchen, alle Benutzer zurücksetzen oder die Liste der Benutzer aus einer CSV-Datei importieren.

Klicken Sie auf Fertigstellen.

Beachten Sie auch, dass die verfügbare TOTP-Zeit aus den standardmäßigen 30 Sekunden + x Sekundenanzahl in der Vergangenheit + x Sekundenanzahl in der Zukunft berechnet wird.

Wichtig: Um Google Authenticator oder andere TOTP-Anbieter verwenden zu können, muss die Zeit auf einem Benutzergerät mit der Zeit auf dem RAS Connection Broker-Server synchronisiert sein. Andernfalls schlägt die Google-Authentifizierung fehl.

Google Authenticator wird im Parallels Client unterstützt und läuft auf allen unterstützten Plattformen (mobil, Desktop und Web).

Um Google Authenticator zu verwenden, muss ein Nutzer die Authenticator-App auf seinem iOS- oder Android-Gerät installieren. Besuchen Sie einfach Google Play oder den App Store und installieren Sie die App. Sobald die Authenticator-App installiert ist, kann der Benutzer eine Verbindung zu Parallels RAS mit Zwei-Faktor-Authentifizierung herstellen.

So wird die Verbindung mit Parallels RAS hergestellt:

Der Benutzer öffnet den Parallels Client oder Web Client und meldet sich mit seinen Anmeldedaten an.

Das Multi-Faktor-Authentifizierungsdialogfeld wird geöffnet und zeigt einen Barcode (auch bekannt als QR-Code) und einen geheimen Schlüssel an.

Der Nutzer öffnet die Google Authenticator-App auf seinem mobilen Gerät:

Wenn er es zum ersten Mal benutzt, tippt er auf Beginnen und dann auf Barcode scannen.

Wenn ein Nutzer bereits ein anderes Konto in Google Authenticator hat, tippt er auf das Plus-Zeichen-Symbol und wählt Barcode scannen.

Der Benutzer scannt dann den Barcode, der im Anmeldedialog des Parallels Clients angezeigt wird.

Wenn das Scannen aus irgendeinem Grund nicht funktioniert, wechselt der Benutzer zurück zur App, wählt Enter a provided key (Bereitgestellten Schlüssel eingeben) und gibt dann den Kontonamen und den Schlüssel ein, der im Anmeldedialogfeld des Parallels Clients angezeigt wird.

Der Benutzer tippt dann auf Add account (Konto hinzufügen) in der App, die ein Konto erstellt und ein Einmal-Passwort anzeigt.

Der Benutzer geht zurück zum Parallels Client, klickt auf Weiter und gibt das Einmal-Passwort in das Feld OTP ein.

Bei jeder weiteren Anmeldung muss der Nutzer nur seine Anmeldedaten (oder gar nichts, wenn die Option Passwort speichern ausgewählt wurde) und ein einmaliges Passwort eingeben, das er von der Google Authenticator-App erhält (die Anwendung generiert ständig ein neues Passwort). Wenn ein RAS-Administrator einen Benutzer zurücksetzt (siehe Feldbeschreibung Benutzer zurücksetzen am Anfang dieses Abschnitts), muss der Benutzer den oben beschriebenen Registrierungsvorgang wiederholen. (Bereitgestellten Schlüssel eingeben) und gibt dann den Kontonamen und den Schlüssel ein, der im Anmeldedialogfeld des Parallels Clients angezeigt wird. 5. Der Benutzer tippt dann auf Add account (Konto hinzufügen) in der App, die ein Konto erstellt und ein Einmal-Passwort anzeigt. 6. Der Benutzer geht zurück zum Parallels Client, klickt auf Weiter und gibt das Einmal-Passwort in das Feld OTP ein.

Bei jeder weiteren Anmeldung muss der Nutzer nur seine Anmeldedaten (oder gar nichts, wenn die Option Passwort speichern ausgewählt wurde) und ein einmaliges Passwort eingeben, das er von der Google Authenticator-App erhält (die Anwendung generiert ständig ein neues Passwort). Wenn ein RAS-Administrator einen Benutzer zurücksetzt (siehe Feldbeschreibung Benutzer zurücksetzen am Anfang dieses Abschnitts), muss der Benutzer den oben beschriebenen Registrierungsvorgang wiederholen.

Dieser Abschnitt erklärt, wie Sie TOTP MFA-Provider in Parallels RAS integrieren.

Nachfolgend sehen Sie die Liste der Token, die von Parallels RAS unterstützt werden:

MobileID (FlashID ist nicht in MobileID integriert)

QuickID

GridID

SafeID

SecureID (RSA)

DigiPass (Vasco)

Bei der Verwendung von Hardware-Token, wie z. B. SafeID, müssen die Token-Informationen zuerst mittels der bereitgestellten XML-Datei importiert werden. Klicken Sie auf Import (Importieren)“ und suchen Sie nach der bereitgestellten XML-Datei. Nachdem die XML-Datei importiert wurde, muss jeder Hardware-Token einem Benutzer zugewiesen werden.

Parallels Client

Nachdem DualShield aktiviert wurde, müssen die Benutzer die Zwei-Faktor-Authentifizierung verwenden. Bei der Verwendung von Software-Token, wie QuickID, muss der Administrator nicht für jeden Benutzer einen Token erstellen. RAS Connection Broker erstellt den Token automatisch, wenn der Benutzer zum ersten Mal versucht, sich anzumelden.

Wenn ein Benutzer versucht, von Parallels Client auf eine RAS-Verbindung zuzugreifen, wird er aufgefordert, den Windows-Benutzernamen und das Passwort einzugeben. Wenn die Anmeldeinformationen akzeptiert werden, kommuniziert RAS Connection Broker mit dem DualShield-Server, um für diesen Benutzer einen eindeutigen Token zu erstellen.

Bei Verwendung von MobileID oder QuickID wird eine E-Mail mit Informationen dazu, wo die entsprechende Software heruntergeladen werden kann, an den Benutzer gesendet.

Wenn QuickID-Token verwendet werden, fragt die Anwendung nach einem einmaligen Passwort, das per E-Mail oder SMS versendet wurde.

Geben Sie bei Aufforderung das einmalige Passwort ein, um sich beim Parallels Application Server XG Gateway anzumelden.

So konfigurieren Sie die SafeNet-Einstellungen:

Geben Sie auf der Registerkarte Verbindung in das Feld OTP-Webservice-URL die gültige URL ein. Um zu überprüfen, ob die Verbindung mit dem OTP-Webservice hergestellt werden kann, klicken Sie auf die Schaltfläche Verbindung überprüfen.

Hinweis: RAS Connection Broker kommuniziert mit dem SafeNet Token Management System Server. Aus Sicherheitsgründen wird dringend empfohlen, dass hierbei eine Firewall vorgeschaltet ist.

Klicken Sie auf die Registerkarte Authentifizierung.

Wählen Sie in der Dropdownliste Modus den Modus, mit dem Ihre Benutzer authentifiziert werden sollen:

Es sind folgende Modi verfügbar:

Erforderlich für alle Benutzer: Jeder Benutzer, der das System benutzt, muss sich mit der Zwei-Faktor-Authentifizierung anmelden.

Token für authentifizierte Benutzer der Domäne erstellen: Parallels RAS kann automatisch Software-Token für authentifizierte Benutzer der Domäne erstellen. Wählen Sie in der Dropdown-Liste ein Token aus. Beachten Sie, dass diese Option nur mit Software-Token funktioniert.

Nur für Benutzer mit einem SafeNet-Konto verwenden: Mit dieser Option können Benutzer, die kein SafeNet-Konto besitzen, das System verwenden, ohne sich mit der Zwei-Faktor-Authentifizierung anmelden zu müssen.

Geben Sie im Feld TMS Web API URL den Ort der SafeNet API URL ein.

Geben Sie im Feld Benutzer-Repository das Ziel des Benutzer-Repositorys ein.

Klicken Sie auf Fertigstellen.

Parallels Client

Im Dialogfeld Parallels Client – Neues Konto:

Geben Sie vier Ziffern in das Zahlenfeld OTP Pin ein (diese Ziffern werden später im Verfahren benötigt).

Geben Sie Ihre E-Mail-Adresse ein und klicken Sie dann auf OK.

Melden Sie sich bei Ihrem E-Mail-Konto an und rufen Sie die E-Mail mit den Informationen ab, die Sie benötigen, um Ihre SafeNet-Authentifizierung zu aktivieren. Ein Beispiel für diese E-Mail wird nachstehend gezeigt.

Aktivierungsschlüssel: YZQHoczZWw3cBCNo

Token-Seriennummer: 4F214C507612A26A

Laden Sie den MobilePASS-Client mit folgendem Link herunter: http://localhost:80/TMSService/ClientDownload/MobilePASSWin.exe

*Anmelden mit Domänen-Anmeldedaten.

*Speichern Sie die beigelegte Seed-Datei in demselben Ordner wie den MobilePASS-Client.

Geben Sie das einmalige Passwort ein, um sich bei der RD-Sitzungshost-Verbindung anzumelden.

Anwendungs-PIN: 4089

Laden Sie den MobilePASS-Client von der URL herunter, die in der E-Mail angegeben wurde.

Geben Sie den Aktivierungsschlüssel ein, der mit der SafeNet-E-Mail verschickt wurde.

Als Nächstes geben Sie im Feld MobilePass PIN die Anwendungs-PIN ein, die Sie mit der E-Mail erhalten haben.

Klicken Sie auf Generieren, um die eToken-Nummer zu generieren, und danach auf Kopieren.

Kombinieren Sie die OTP PIN und den eToken in dieser Reihenfolge: OTP + eToken.

Geben Sie diesen Wert im Parallels Client ein und klicken Sie auf OK, um sich anzumelden.

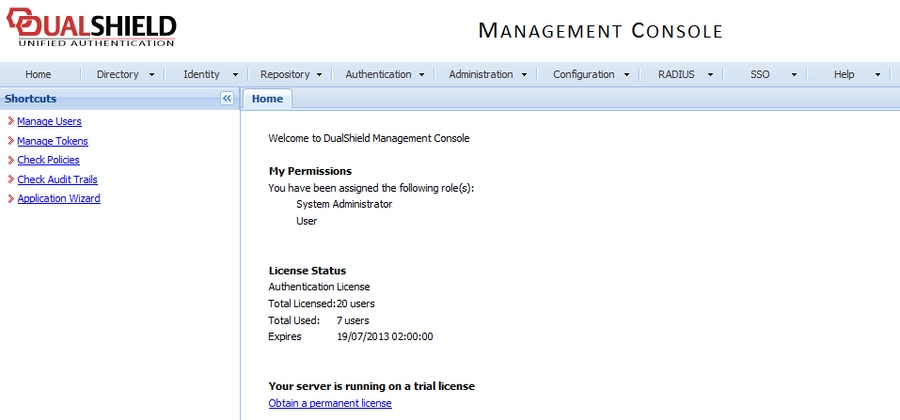

Nachdem Sie alle spezifischen Schritte in DualShield Authentication Platform – Installation Guide“ befolgt haben, wird automatisch eine URL in Ihrem Internet-Browser geöffnet (http:// LOCALHOST:8073), über die Sie sich bei der Management Console von DualShield anmelden können.

Melden Sie sich mit den Standard-Anmeldeinformationen (Benutzername: sa, Passwort: sa) bei der DualShield Management Console an. Sie werden aufgefordert, das Standardpasswort zu ändern.

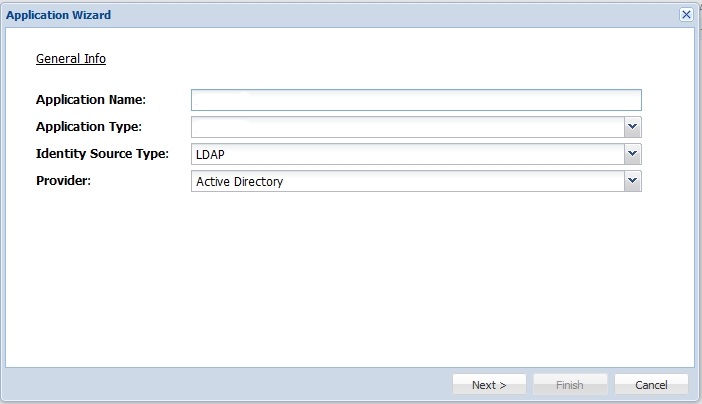

Anwendungen werden so konfiguriert, dass sie eine Verbindung zum Realm herstellen, da der Bereich Domain-Benutzer enthält, die auf die Anwendung zugreifen dürfen.

Das Realm wird so eingerichtet, dass mehrere Domain-Benutzer auf dieselbe Anwendung zugreifen können.

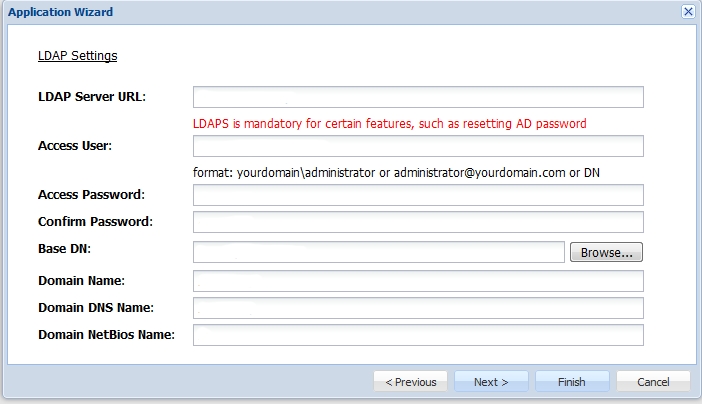

Sie müssen eine Anwendung erstellen, mit der Parallels RAS kommunizieren wird. Klicken Sie auf Authentifizierung > Anwendungsassistent, geben Sie die unten angezeigten Informationen ein und klicken Sie auf Weiter.

Geben Sie die LDAP-Server-Einstellungen wie nachfolgend gezeigt ein und klicken Sie auf Fertigstellen.

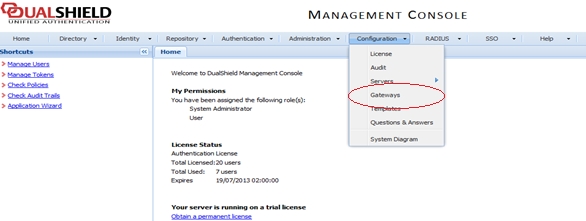

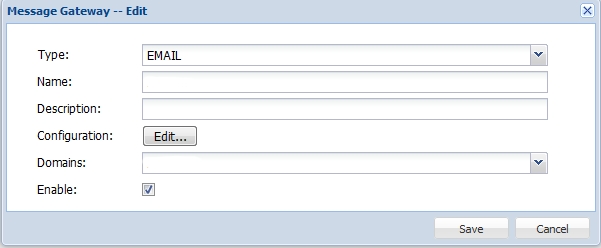

Nachdem Sie die Anwendung konfiguriert haben, müssen Sie ein E-Mail- oder SMS-Gateway konfigurieren, die vom DualShield-Server für die Kommunikation mit dem Endbenutzer verwendet werden. In diesem Dokument verwenden wir ein E-Mail-Gateway. Wählen Sie im Menü Konfiguration“ die Option Gateways“.

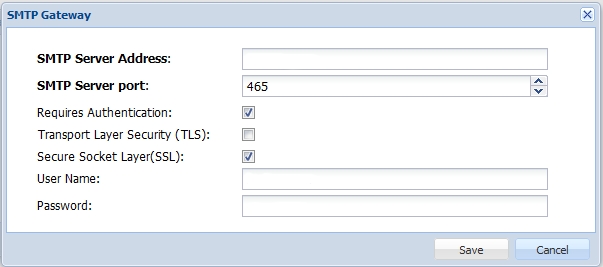

Konfigurieren Sie Ihr E-Mail-Gateway.

Klicken Sie auf Bearbeiten, um die Informationen für Ihren SMTP-Server einzugeben.

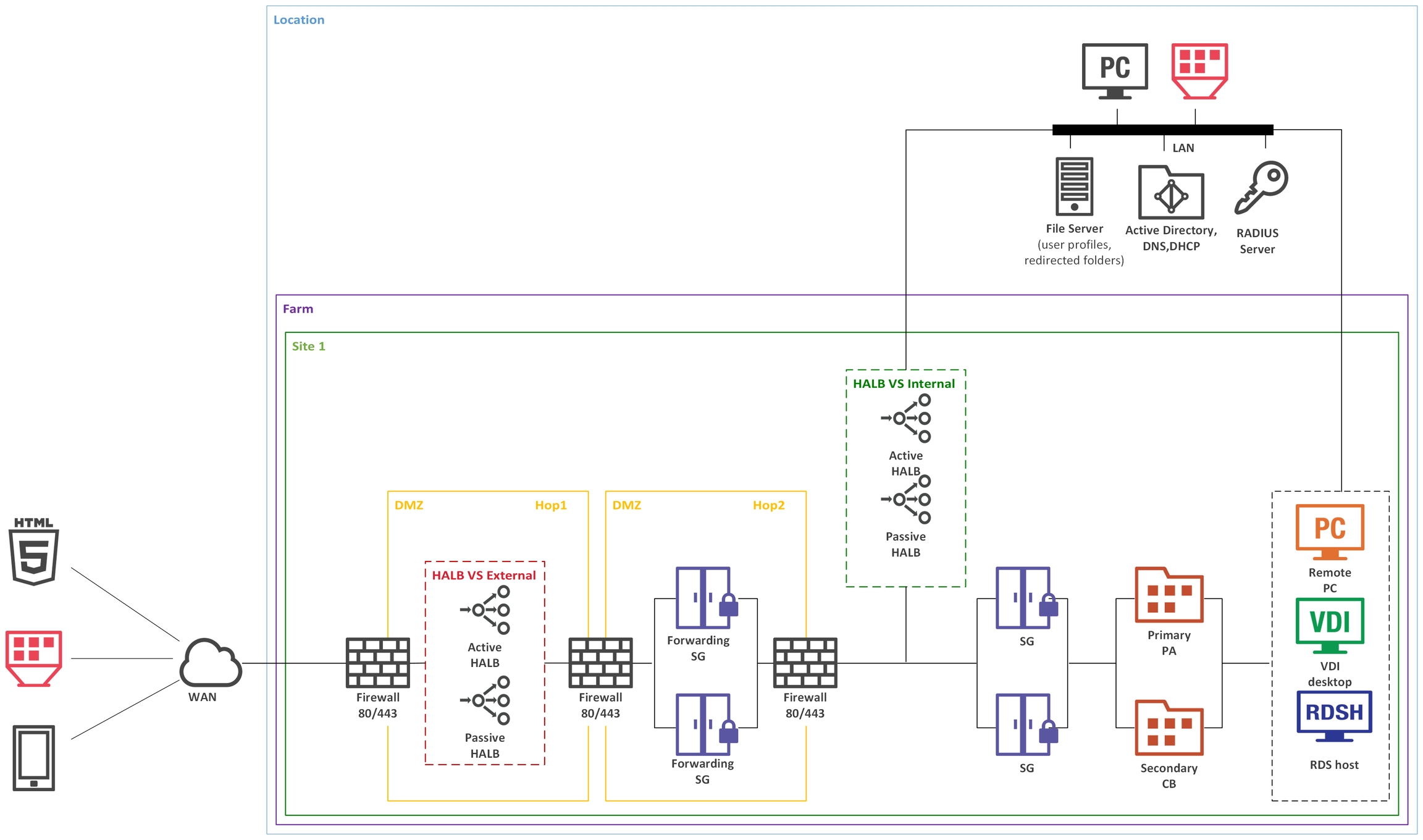

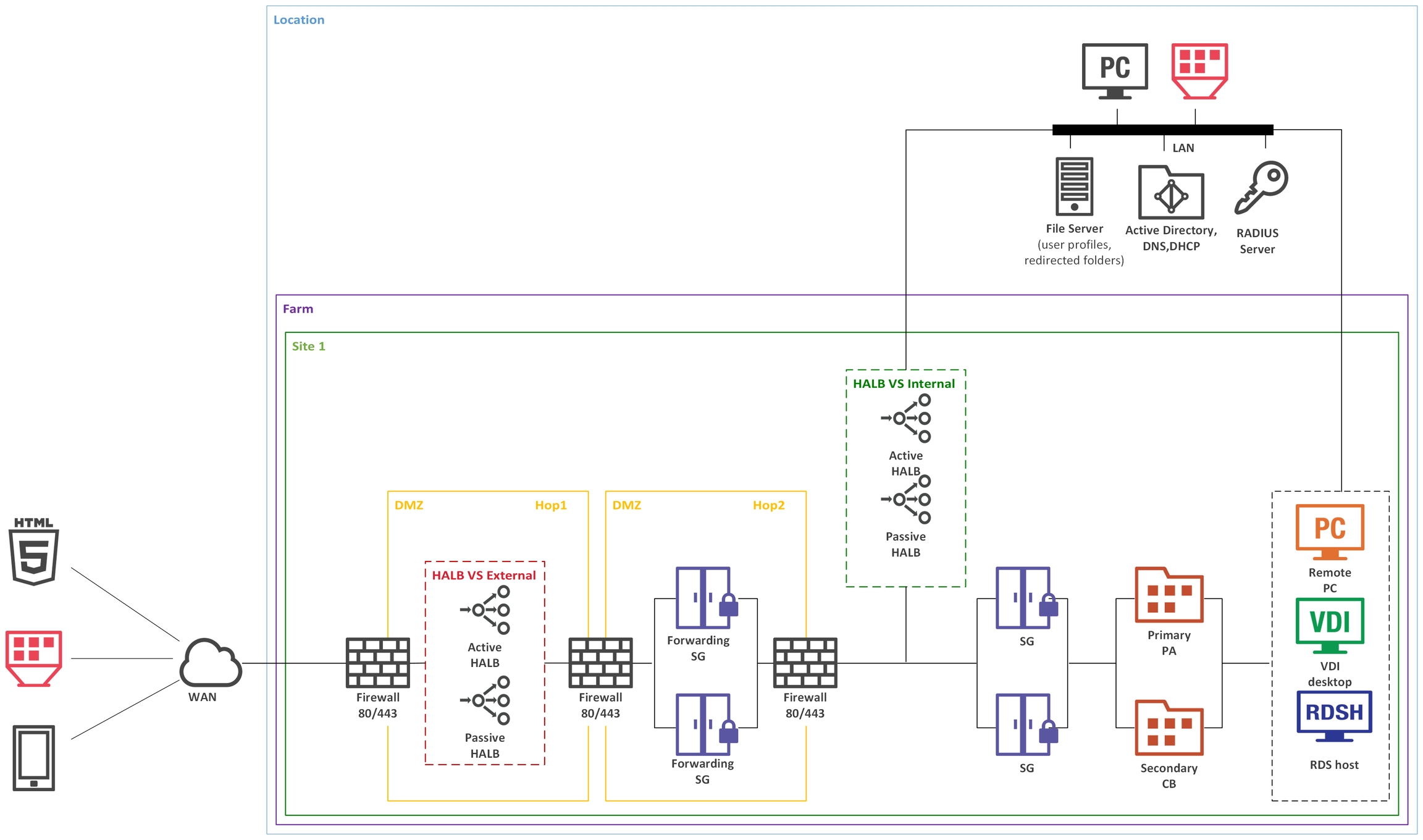

Im folgenden Schaubild wird ein typisches Parallels RAS-Szenario mit einem Doppelsprung-Netzwerkparameter gezeigt, in dem Parallels Connection Broker mit einem RADIUS-Server verbunden ist (RADIUS befindet sich im Intranet, aber kann in einer DMZ untergebracht werden).

So konfigurieren Sie RADIUS-Eigenschaften:

Navigieren Sie in der Parallels RAS-Konsole zu Verbindung > Multi-Faktor-Authentifizierung.

Doppelklicken Sie auf den MFA-Anbieter, den Sie konfigurieren möchten.

Lesen Sie weiter, um zu erfahren, wie Sie RADIUS-Anbietereinstellungen konfigurieren können.

Siehe .

So konfigurieren Sie die Deepnet DualShield-Einstellungen:

Geben Sie Folgendes an:

Server: Hostname des Deepnet-Servers.

SSL aktivieren: Ob SSL verwendet werden soll, wenn eine Verbindung zum Deepnet-Server hergestellt wird.

Port: Der Port, der verwendet werden soll, wenn eine Verbindung zum Deepnet-Server hergestellt wird.

Agent: Der Agent-Name, der während der Registrierung verwendet wird.

Klicken Sie auf die Schaltfläche Verbindung überprüfen, um zu testen, ob der Authentifizierungsserver erreichbar ist, und zu überprüfen, ob die RAS-Konsole als DualShield-Agent registriert ist. Wenn die Meldung DeepNet server not valid“ (Deepnet-Server ungültig) angezeigt wird, könnte dies auf folgende Ursachen zurückzuführen sein:

Die eingegebene Server-Informationen sind ungültig

Sie müssen die automatische Registrierung von Parallels-Komponenten als DualShield-Agent erlauben.

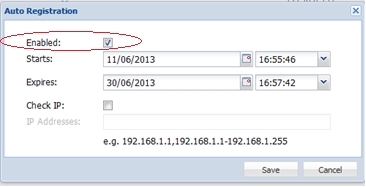

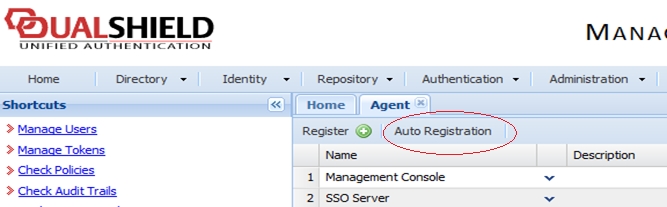

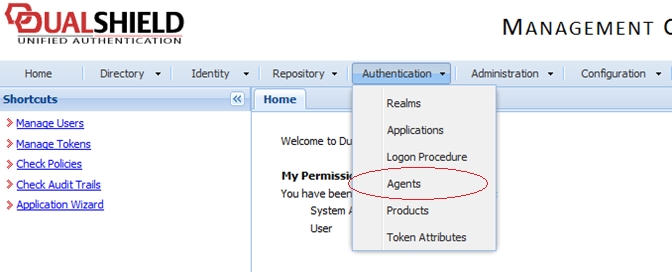

Wenn Sie die automatische Registrierung von Parallels-Komponenten als DualShield-Agent erlauben müssen, führen Sie bitte folgende Schritte durch:

Kehren Sie zur DualShield Management Console zurück und wählen Sie Agent im Menü Authentication (Authentifizierung) wie unten gezeigt.

Wählen Sie Auto Registration (Automatische Registrierung).

Wählen Sie die Option Enabled (Aktiviert) und legen Sie den Datumsbereich fest.

Nachdem die automatische Registrierung des Agent eingerichtet ist, kehren Sie zur RAS-Konsole zurück und wählen Sie Ja. Es sollte jetzt eine Meldung angezeigt werden, in der mitgeteilt wird, dass der DualShield-Agent erfolgreich registriert wurde.

Beachten Sie, dass alle RAS Connection Broker beim Deepnet DualShield-Server registriert werden müssen. Wenn Sie sekundäre Connection Broker verwenden, müssen Sie alle offenen Fenster schließen, bis Sie in der RAS-Konsole auf Übernehmen klicken können. Dadurch werden alle Agents angewiesen, sich als DualShield-Agents zu registrieren.

Kehren Sie zur RAS-Konsole zurück und klicken Sie auf Weiter.

Geben Sie Folgendes an:

Anwendung: Name der Anwendung, der in

Standarddomäne: Die Domäne, die verwendet wird, wenn die Domäne nicht vom Benutzer, in den Themeneigenschaften oder in den Verbindungseinstellungen angegeben wurde.

Wählen Sie in der Dropdownliste Modus den Modus, mit dem Ihre Benutzer authentifiziert werden sollen:

Erforderlich für alle Benutzer bedeutet, dass sich jeder Benutzer, der das System benutzt, mit der Zwei-Faktor-Authentifizierung anmelden muss.

Mit Token für authentifizierte Benutzer der Domäne erstellen kann Parallels RAS automatisch Software-Token für authentifizierte Benutzer der Domäne erstellen. Wählen Sie in der Dropdown-Liste ein Token aus. Beachten Sie, dass diese Option nur mit Software-Token, wie QuickID und MobileID, funktioniert.

Mit Nur für Benutzer mit einem DualShield-Konto verwenden können Benutzer, die kein DualShield-Konto besitzen, das System verwenden, ohne sich mit der Zwei-Faktor-Authentifizierung anmelden zu müssen.

Im Abschnitt Übertragung per wählen Sie die Kanäle aus, die verwendet werden, um OTPs an die Benutzer zu senden.

Klicken Sie auf Fertigstellen.

Das SafeNet Token Management System bietet einen hohen Schutzwert durch sichere Token, was es zu einem perfekten Werkzeug für die Second-Level-Authentifizierung in Parallels RAS macht.

In diesem Abschnitt:

Über die Registerkarte Erweitert können Sie die vom RADIUS-Server gesendeten Fehlermeldungen angeben, die von Parallels Client nicht angezeigt werden sollen. Dies kann nützlich sein, wenn eine Fehlermeldung für den Benutzer verwirrend ist oder die Benutzererfahrung stört.

Standardmäßig wird die Meldung Neue SMS-Passcodes gesendet“ zur Liste der ignorierten Nachrichten für DUO Radius hinzugefügt. Dies geschieht, um die Authentifizierung per SMS für den Benutzer zu erleichtern. Es wird nicht empfohlen, diese Meldung aus der Liste der ignorierten Meldungen zu entfernen.

So fügen Sie eine neue Meldung zur Liste der ignorierten Meldungen hinzu:

Auf der Registerkarte Erweitert klicken Sie auf Aufgaben > Hinzufügen (Sie können auch auf das Symbol [+] klicken).

Geben Sie den genauen Text der Fehlermeldung ein, die ignoriert werden soll. Bei den Meldungen wird nicht zwischen Groß- und Kleinschreibung unterschieden. Bitte beachten Sie, dass Sie nur den vom RADIUS-Server gesendeten Text angeben müssen. Wenn Parallels Client beispielsweise einen Fehler anzeigt, der lautet: Code [01/00000003] Anmeldung über RADIUS fehlgeschlagen. Fehler: Neue SMS-Passwörter gesendet.“, müssen Sie Neue SMS-Passwörter gesendet.“ zur Liste hinzufügen.

Die Registerkarte Verbindung bietet Ihnen folgende Optionen:

Anzeigename: Geben Sie den Namen des OCP-Verbindungstyps ein, der auf dem Anmeldebildschirm auf dem Client angezeigt wird. Dies sollte der Name sein, den Ihre Benutzer eindeutig verstehen.

Primärer Server und Sekundärer Server: Mit diesem beiden Feldern können Sie angeben, ob in der Konfiguration ein oder zwei RADIUS-Server enthalten sein sollen. Wenn Sie zwei Server angeben, können Sie Hochverfügbarkeit für RADIUS-Hosts konfigurieren (siehe unten). Geben Sie einen Server ein, indem Sie seinen Hostnamen oder die IP-Adresse eingeben oder klicken Sie auf die Schaltfläche [...], um einen Server über Active Directory auszuwählen.

Wenn zwei RADIUS-Server angegeben sind, wählen Sie aus der Dropdownliste HA-Modus einen der folgenden Hochverfügbarkeitsmodi aus. Aktiv-aktiv (parallel) bedeutet, dass der Befehl an beide Server zugleich geschickt wird. Es wird der verwendet, der zuerst antwortet. Aktiv-passiv (Failover) bedeutet, dass Failover und Zeitlimit verdoppelt werden und Parallels RAS auf Antwort beider Hosts wartet.

HA-Modus: Weitere Informationen finden Sie unter Primärer Server und Sekundärer Server oben: Wenn nur der Primäre Server angegeben ist, ist dieses Feld deaktiviert.

Port: Geben Sie die Portnummer für den RADIUS-Server ein. Klicken Sie auf die Schaltfläche Standard, um den Standardwert zu verwenden.

Zeitlimit: Geben Sie das Zeitlimit für das Paket in Sekunden an.

Erneute Versuche: Geben Sie die Anzahl der erneuten Versuche für die Herstellung einer Verbindung an.

Geheimer Schlüssel: Geben Sie den geheimen Schlüssel ein.

Passwortverschlüsselung: Wählen Sie PAP (Password Authentication Protocol) oder CHAP (Challenge Handshake Authentication Protocol), je nach den Einstellungen auf Ihrem RADIUS-Server.

Klicken Sie auf die Schaltfläche Verbindung überprüfen, um die Verbindung zu bestätigen. Wenn die Verbindung ordnungsgemäß konfiguriert ist, wird eine Bestätigungsmeldung angezeigt.

Geben Sie ggf. zusätzliche Eigenschaften an:

Eingabeaufforderung: Geben Sie den Text an, den der Benutzer sieht, wenn er zu einem OTP-Dialog aufgefordert wird.

Benutzernamen nur an RADIUS-Server weiterleiten: Wählen Sie ggf. diese Option.

Leiten Sie das erste Passwort an den Windows-Authentifizierungsanbieter weiter: Wählen Sie diese Option, um eine zweimalige Aufforderung zur Eingabe des Passworts (RADIUS und Windows AD) zu vermeiden. Beachten Sie, dass diese Option für den Azure MFA-Server immer aktiviert ist und nicht ausgeschaltet werden kann.

Bitte lesen Sie auch den Hinweis unten im Dialogfeld (falls vorhanden), in dem eine bestimmte Einstellung für die ausgewählte RADIUS-Lösung vorgeschlagen wird.

In diesem Abschnitt wird erläutert, wie die Deepnet DualShield Authentication Platform 5.6 oder höher in Parallels RAS integriert wird.

In diesem Abschnitt:

Weiterführende Informationen finden Sie auch in der folgenden Dokumentation zur DualShield Authentication Platform:

DualShield Authentication Platform – Installation Guide

DualShield Authentication Platform – Quick Start Guide

DualShield Authentication Platform – Administration Guide

So konfigurieren Sie den Versand von OTPs per E-Mail:

Geben Sie Folgendes an:

Name: Der Name erscheint in der RAS-Konsole.

Beschreibung (optional): Die Beschreibung der MFA.

Designs: Die Schemas, die MFA verwenden.

Anzeigename: Der Name, der im Parallels Client erscheint.

OTP Länge: Die Länge eines OTP. Kann 4 bis 20 Stellen enthalten.

OTP-Gültigkeit: Die Zeitspanne, während derer das OTP gültig bleibt. Kann 30 bis 240 Sekunden umfassen.

Eingabeaufforderung: Geben Sie den Text an, den der Benutzer sieht, wenn er zu einem OTP-Dialog aufgefordert wird.

E-Mail-Betreff: Der Betreff einer E-Mail-Nachricht mit einem OTP.

E-Mail-Inhalt: Der Inhalt einer E-Mail-Nachricht mit einem OTP.

Benutzern erlauben, sich mit externen E-Mail-Adressen anzumelden: Wählen Sie diese Option, wenn Sie möchten, dass sich Benutzer mit externen E-Mail-Adressen registrieren können. Sie können externe E-Mails im RAS-Speicher oder in einem AD-Attribut speichern. Wenn Sie E-Mails in einem benutzerdefinierten Active Directory-Attribut speichern möchten, müssen Sie den Namen des Attributs in dem Feld Benutzerdefiniertes AD-Attribut angeben. Sie können sich vergewissern, dass Sie die erforderliche Berechtigung zum Speichern von E-Mail-Adressen in einem AD-Attribut haben, indem Sie auf Validieren klicken.

Im Abschnitt Benutzerregistrierung können Sie die Benutzerregistrierung bei Bedarf einschränken. Sie können allen Benutzern die Registrierung ohne Einschränkungen erlauben (Option Zulassen), die Registrierung bis zum angegebenen Datum und zur angegebenen Zeit erlauben (Option Zulassen bis) oder die Registrierung vollständig deaktivieren (Option Nicht zulassen). Wenn die Registrierung aufgrund eines abgelaufenen Zeitraums oder der aktivierten Option Nicht zulassen deaktiviert wurde, wird einem Benutzer, der versucht, sich anzumelden, eine Fehlermeldung angezeigt, die besagt, dass die Registrierung deaktiviert ist, und dem Benutzer rät, sich an den Systemadministrator zu wenden. Wenn Sie die Registrierung einschränken oder deaktivieren, kann Google Authenticator oder ein anderer TOTP-Anbieter weiterhin verwendet werden, jedoch mit zusätzlicher Sicherheit, durch die keine weitere Benutzerregistrierung zugelassen wird. Hierbei handelt es sich um eine Sicherheitsmaßnahme, um Benutzer mit kompromittierten Anmeldeinformationen davon abzuhalten, sich bei MFA zu registrieren.

Informationen für nicht registrierte Benutzer anzeigen: Wählen Sie aus, ob nicht registrierten Benutzern der Fehler Der Benutzername oder das Kennwort ist falsch angezeigt werden soll, wenn sie falsche Anmeldeinformationen eingeben:

Nie (sicherste Option): Nicht registrierten Benutzern wird statt des Fehlers eine TOTP-Aufforderung angezeigt.

Falls Registrierung erlaubt ist: Nicht registrierten Benutzern wird der Fehler angezeigt, wenn Benutzerregistrierung erlaubt ist. Falls nicht, wird die TOTP-Aufforderung angezeigt.

Immer: Nicht registrierten Benutzern wird der Fehler immer angezeigt.

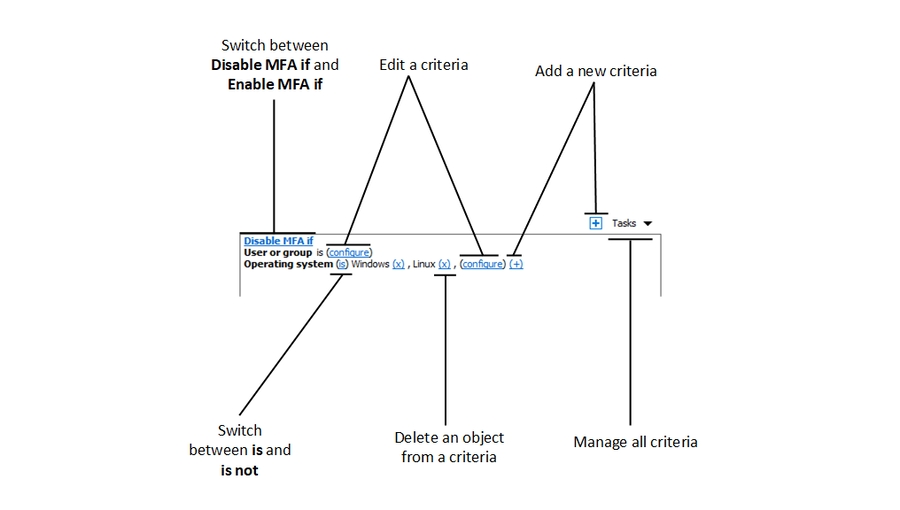

Die Multifaktor-Authentifizierung (MFA) kann für alle Benutzerverbindungen aktiviert oder deaktiviert werden, aber Sie können für bestimmte Verbindungen auch komplexe Regeln konfigurieren. Diese Funktion erlaubt es Ihnen, MFA für denselben Benutzer zu aktivieren oder zu deaktivieren, je nachdem, von wo und von welchem Gerät aus sich der Benutzer verbindet. Jeder MFA-Anbieter hat eine Regel, die aus einem oder mehreren Kriterien für den Abgleich mit Benutzer-Verbindungen besteht. Jedes Kriterium besteht wiederum aus einem oder mehreren spezifischen Objekten, die abgeglichen werden können.

Sie können die folgenden Objekte abgleichen:

Benutzer, eine Gruppe, zu der der Benutzer gehört, oder der Computer, von dem aus der Benutzer eine Verbindung herstellt.

Das Secure Gateway, mit dem sich der Benutzer verbindet.

Name des Client-Geräts.

Betriebssystem des Client-Geräts.

IP-Adresse.

Hardware-ID. Das Format einer Hardware-ID hängt vom Betriebssystem des Clients ab.

Beachten Sie bitte folgende Hinweise zu den Regeln:

Kriterien und Objekte werden mit dem OR-Operator verknüpft. Wenn eine Regel beispielsweise ein Kriterium enthält, das auf bestimmte IP-Adressen zutrifft, und ein Kriterium, das auf die Betriebssysteme der Client-Geräte zutrifft, wird die Regel angewendet, wenn eine Benutzer-Verbindung mit einer der IP-Adressen ODER einem der Client-Betriebssysteme übereinstimmt.

So konfigurieren Sie eine Regel:

Navigieren Sie in der RAS-Konsole zu Verbindung und wählen Sie die Registerkarte Multi-Faktor-Authentifizierung aus.

Klicken Sie auf den Anbieter, für den Sie die Regel erstellen möchten.

Wählen Sie die Registerkarte Einschränkungen aus.

Geben Sie die Kriterien für die Regel an. Folgende Steuerelemente sind verfügbar:

MFA deaktivieren, wenn und MFA deaktivieren, wenn: gibt an, ob der MFA-Anbieter aktiviert werden muss, wenn eine Benutzerverbindung allen Kriterien entspricht. Klicken Sie auf den Link, um zwischen den beiden Optionen zu wechseln.

(+): fügt ein neues Kriterium hinzu. Wenn Sie ein Secure Gateway, einen Client-Gerätenamen, ein Client-Gerätebetriebssystem, eine IP-Adresse oder eine Hardware-ID abgleichen möchten, klicken Sie auf (+). Wählen Sie im angezeigten Kontextmenü den Typ des Objekts aus, das Sie abgleichen möchten, und fügen Sie im daraufhin angezeigten Dialogfeld die entsprechenden Objekte hinzu. Das neue Kriterium wird auf der nächsten Zeile angezeigt:

(X): Löscht ein bestimmtes Objekt aus dem Abgleich. Wenn Sie z. B. die IP-Adresse 198.51.100.1 aus dem Abgleich entfernen möchten, klicken Sie daneben auf (X). Dieses Steuerungselement wird angezeigt, wenn mindestens ein Objekt hinzugefügt wurde. Wenn alle Objekte in einem Kriterium gelöscht werden, wird das Kriterium entfernt.

ist und ist nicht: gibt an, ob der MFA-Anbieter aktiviert werden muss, wenn eine Benutzerverbindung allen Kriterien entspricht. Klicken Sie auf den Link, um zwischen den beiden Optionen zu wechseln. Dieses Steuerungselement wird angezeigt, wenn mindestens ein Objekt hinzugefügt wurde.

Konfigurieren: bearbeitet die Liste der abzugleichenden Objekte. Klicken Sie auf diesen Link, um neue Objekte hinzuzufügen oder zu löschen. Beachten Sie, dass für das erste Kriterium (Benutzer oder Gruppe) dieser Link jeder heißt. Es ändert sich in Konfigurieren, sobald Sie Objekte für dieses Kriterium angeben.

Bevor Sie sich mit diesem Abschnitt beschäftigen, lesen Sie bitte den folgenden wichtigen Hinweis.

Hinweis: Ab dem 1. Juli 2019 wird Microsoft MFA Server nicht mehr für Neuimplementierungen anbieten. Neukunden, die eine Multi-Faktor-Authentifizierung von ihren Benutzern verlangen möchten, sollten die Cloud-basierte Azure Multi-Faktor-Authentifizierung verwenden. Bestehende Kunden, die MFA Server vor dem 1. Juli aktiviert haben, können die neueste Version und zukünftige Updates herunterladen und wie gewohnt Aktivierungsdaten generieren. . Für neue Implementierungen wird empfohlen, die Azure NPS-Erweiterung oder den Azure MFA Service zusammen mit der SAML-Konfiguration in RAS zu verwenden.

Konfigurieren von Azure MFA

Abhängig vom Standort des Benutzers gibt es vier Szenarien für den Cloud-MFA-Service:

Ein Azure-Konto mit der Rolle Global Administrator ist erforderlich, um MFA Server herunterzuladen und zu aktivieren. Die Synchronisierung mit Microsoft Entra ID (über AD Connect) oder einer benutzerdefinierten DNS-Domäne ist nicht erforderlich, um einen MFA Server einzurichten, der ausschließlich vor Ort läuft.

Benutzer müssen in den MFA Server importiert und für die MFA-Authentifizierung konfiguriert werden.

Parallels RAS authentifiziert Benutzer mit MFA Server unter Verwendung des RADIUS Second-Level-Authentifizierungsanbieters. MFA Server muss daher so konfiguriert werden, dass RADIUS-Client-Verbindungen vom RAS-Server aus möglich sind.

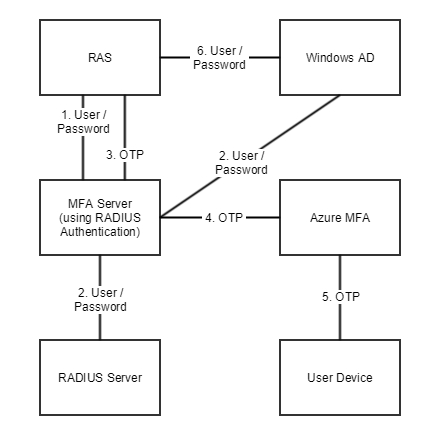

Der Authentifizierungsprozess durchläuft die folgenden Schritte:

In Stufe 2 kann der Benutzer entweder über RADIUS oder Windows AD authentifiziert werden. Eine Aufforderung zur doppelten Eingabe der Zugangsdaten (in Stufe 1 und 6) wird vermieden, indem die Option zur Weiterleitung des Passworts aktiviert wird.

Was this topic helpful?

Benutzerstandort

MFA in der Cloud

MFA-Server

Microsoft Entra ID

Ja

Microsoft Entra ID und On-Premises-AD mit AD FS (wird für SSO benötigt)

Ja

Ja

Microsoft Entra ID und lokale AD mit DirSync, Azure AD Sync, Azure AD Connect – ohne Passwortsynchronisierung

Ja

Ja

Microsoft Entra ID und On-Premises AD mit DirSync, Azure AD Sync, Azure AD Connect – mit Passwortsynchronisierung

Ja

Lokales Active Directory

Ja