Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Microsoft Azure 内での VM 複製用のテンプレートを作成するときには、VM クローンの作成先になる Azure リソースグループを選択する必要があります。Microsoft Entra ID アプリケーションにアクセスを許可したグループでなければならないことに注意してください。VM のサイズ、および複製された VM で使用するディスクの種類を選択する必要もあります。これらの設定は、[テンプレート作成ウィザード] の [詳細] ページで指定されます。

Virtual Desktop と RD セッションホストの両方のテンプレートを、Microsoft Azure をプロバイダーとして作成できます。複製された VM は、RAS Console に表示されます。同時に、Microsoft Azure ポータルにも表示されます。

注: 同じサブスクリプションを使用する複数の RAS インストールが存在する場合、回避方法として、Provider Agent アプリケーションの読み取りアクセスをサブスクリプションレベルからリソースグループレベルまたはリソースグループのセットに変更することができます。このような操作は、Provider Agent が別の Provider Agent アプリケーションのリソースグループのセットと重なってしまう状況を回避するために必要です。

Microsoft Azure の仕様を含むテンプレートの作成と使用に関する包括的な情報については、「テンプレート」セクションを参照してください。

はじめに

Microsoft Azure を使用中または検討中の組織は、VDI および RD セッションホストのワークロードのプロビジョニング、スケーリング、管理を Parallels RAS Console から直接実行し、Azure Resource Manager(ARM)を使用して Microsoft Azure 上に展開できます。Parallels RAS は、Azure リソースに必要な権限(サブスクリプションとリソースグループ)を持つサービスプリンシパルを使用して、リソースの認証、プロビジョニング、管理を実行します。

前提条件

Microsoft Azure をプロバイダーとして使用するには、以下の条件を満たしている必要があります。

既存の Microsoft Azure アカウントとサブスクリプション。

必要な Microsoft Azure プロバイダーが有効化されていること(Microsoft.ResourceGraph、Microsoft.Resources、Microsoft.Compute、Microsoft.Network など)。

AD サービスに接続可能な、選択したリージョン内の ARM 仮想ネットワークとサブネット。Microsoft Entra ID with Active Directory Domain Services(AADDS)、Azure IAAS 内またはハイブリッドのドメインコントローラー(オンプレミスドメインへの接続を使用できるもの)。

ハイブリッド RAS 展開を使用する場合、サイト間 VPN または ExpressRoute が必要。

VDI または RD セッションホストのテンプレートとして使用される、構成済みの VM。

Microsoft Azure をプロバイダーとして追加するには、以下の 2 つのステップがあります。

まず、サブスクリプション内のリソースにアクセスするアプリケーションを Microsoft Azure 内に作成する必要があります。このステップについては、「Microsoft Entra ID アプリケーションの作成」セクションで説明されます。

アプリケーションの作成と登録が完了したら、Parallels RAS Console 内で Microsoft Azure をプロバイダーとして追加できます。このステップについては、「Microsoft Azure をプロバイダーとして追加」で説明されます。

ここからは、上記のステップを実行する方法について説明します。

このセクションでは、クラウドベースのプロバイダーの追加方法について説明します。ハイパーバイザーベースのプロバイダーの追加方法については、「ハイパーバイザープロバイダーの追加」を参照してください。

このセクションでは、以下の内容を説明します。

Microsoft Azure をプロバイダーとして追加するには、以下の操作を実行してください。

RAS Console で、[ファーム] > [サイト] > [プロバイダー] に移動します。

[プロバイダー] タブで、[タスク] > [追加] > [Microsoft Azure] をクリックします。

[クラウドコンピューティングを追加] ウィザードが開きます。

ウィザードで、以下の情報を指定します。

名前: プロバイダーの名前です。

説明: プロバイダーの説明です。

管理資格情報: Parallels Agent の展開に使用する管理者アカウントです。

認証 URL: Microsoft 認証サイトの URL が入力された状態になっています。変更が必要な場合や指示された場合を除き、デフォルト値のままにしておきます。

管理 URL: Microsoft 管理サイトの URL が入力された状態になっています。変更が必要な場合や指示された場合を除き、デフォルト値のままにしておきます。

リソース URI: Microsoft Azure のリソース URI が入力された状態になっています。変更が必要な場合や指示された場合を除き、デフォルト値のままにしておきます。

テナントID: 先ほど作成した Microsoft Entra ID アプリの [ディレクトリ (テナント) ID] の値。

サブスクリプション ID: 自分の Microsoft Azure サブスクリプション ID。

アプリケーション ID: 先ほど作成した Microsoft Entra ID アプリの”アプリ(クライアント)ID”の値。

アプリケーションキー: 先ほど作成した Microsoft Entra ID アプリの”クライアントシークレット”の値。

[詳細設定] リンクをクリックして、以下のオプション設定を構成できるダイアログを開きます。

専用 Provider Agent の使用: このオプションがクリアされている場合(デフォルト)、組み込みの RAS Provider Agent が使用されます。専用 RAS Provider Agent を使用する場合は、このオプションを選択し、ホストの FQDN または IP アドレスを指定します。

Agent アドレス: 上にあるオプションを選択すると、このオプションが有効になります。RAS VDI Agent がインストールされている(またはこれからインストールされる)ホストの FQDN または IP アドレスを指定します。物理ボックスまたは仮想マシンのいずれかを指定できます。

任意の Connection Broker: このプロバイダーの推奨 Agent にする RAS Connection Broker を選択します。詳細については、「VDI の高可用性の実現」を参照してください。

[次へ] をクリックします。ウィザードには新しいプロバイダーが表示され、RAS Provider Agent のステータスも確認できます。問題がなければ、[完了] をクリックしてウィザードを終了します。問題があれば、[戻る] をクリックし、必要に応じて間違いを修正します。

RAS Console の [プロバイダー] タブに、新しいプロバイダーが表示されます。次の手順に従って、プロバイダーの追加を完了させます。

[適用] をクリックして変更を適用します。

[ステータス] 列の値を確認します。[OK] 以外の値であれば、プロバイダーを右クリックし、[トラブルシューティング] > [Agent をチェック] を選択します。Agent のステータスを確認し、必要な場合はインストールしてから、[OK] をクリックします。[プロバイダー] タブの [ステータス] 列が [OK] になります。

プロバイダー構成の変更

プロバイダーの構成を表示し、変更するには、テンプレートを右クリックして [プロパティ] を選択します。開いたダイアログを使用して、プロバイダーのプロパティを表示し、変更します。

以下のステップを完了させるには、Microsoft Azure のサブスクリプションとアカウントが必要です。サブスクリプションを所有していない場合、先に購入しておく必要があります。

Microsoft Entra ID アプリケーションの作成

Microsoft Entra ID アプリケーションは、ロールベースのアクセス制御とともに使用されます。サブスクリプション内で Parallels RAS からリソースにアクセスするには、Microsoft Entra ID アプリケーションを作成する必要があります。

Microsoft Entra ID アプリケーションを作成するには

Microsoft Azure Portal にログインします。

ポータルメニューを開いて、[Microsoft Entra ID] を選択します。

左側のペインで、[アプリの登録] を選択します。

[新規登録] をクリックします(右側ペイン上部)。

[アプリケーションを登録する] ブレードが開きます。

[名前] フィールドに、アプリケーションに使用したい名前を入力します。

[リダイレクト URI(オプション)] セクションのドロップダウンリストで、[Web] が選択されていることを確認します。[URI] フィールドは空白のままにしておきます。

[登録] をクリックします(左下)。

新しい Microsoft Entra ID アプリが作成され、そのブレードがポータルに表示されます。

右側のペイン上部に表示される、アプリケーションの以下のプロパティをメモしておきます。

表示名

[アプリケーション(クライアント)ID]*

[ディレクトリ (テナント) ID] *

[オブジェクト ID]*

* これらのプロパティをコピーして保存しておきます。後ほど RAS Console で Azure をプロバイダーとして追加するときにこれらを指定する必要があります。

クライアントシークレットの作成

クライアントシークレットは、トークンをリクエストするときにアプリケーションが ID の証明として使用する文字列です。実質的にはアプリケーションのパスワードとして動作します。Azure をプロバイダーとして追加するときに、RAS Console でこの文字列を指定する必要があります。

クライアントシークレットの作成方法:

アプリケーションページにいない場合、[ホーム] ページから**[Microsoft Entra ID]** > [アプリの登録] を選択し、右側のペインでアプリをクリックしてホームに移動します。

左側のペインで、[証明書とシークレット] を選択します。

右側のペインで、[新しいクライアントシークレット] を選択します。

クライアント名を入力し、希望する有効期限オプションを選択します。

[追加] をクリックします。[クライアントシークレット] リストに新しいクライアントシークレットが表示されます。

重要: クライアントシークレットをコピーして保存します([値] 欄)。このページでシークレットをコピーしなかった場合、非表示になってしまい、後から取得することができなくなります。

リソースへの読み書きアクセス許可のアプリケーションへの付与

作成された Microsoft Entra ID アプリには、Azure リソースへの読み書きアクセス許可が必要です。以下の手順は、リソースグループの読み書きアクセス許可をアプリケーションに付与する方法を示したものです。特定のリソースへのアクセス許可や、Azure サブスクリプション全体へのアクセス許可を付与することもできます。詳細については、Microsoft Azure のドキュメントを参照してください。

新しい VM の配置先になるリソースグループへの書き込み許可をアプリに付与する場合:

Azure のポータルメニューで、[リソースグループ] を選択します。

新しい VM の配置先になるリソースグループをクリックします。

左側のペインで、[アクセス制御(IAM)] を選択します。

右側のペインで、[このリソースにアクセスを付与] ボックスを見つけて、[ロールの割り当てを追加] をクリックします。

[ロールの割り当てを追加] ページの [ロール] タブで [特権管理者ロール] を選択し、次に [コントリビューター] ロールを選択します。

[次へ] をクリックします。

[メンバー] タブで、[ユーザー、グループ、またはサービスプリンシパル] オプションを選択します。

[メンバーを選択] リンクをクリックし、[選択] フィールドに以前に作成したアプリケーションの名前を入力します。ドロップダウンリストでアプリケーションを選択し、[選択] をクリックします。

[次へ] をクリックします。

[レビューと割り当て] タブで、設定が正しいことを確認し、[レビューと割り当て] をクリックします。

アプリにリソースグループへの読み取りアクセス許可を付与する場合:

上のリストのステップ 1〜4 を繰り返します。

[ロールの割り当てを追加] ページの [ロール] タブで [ジョブ機能ロール] を選択し、次に [読者] ロールを選択します。

上のリストのステップ 6〜10 を繰り返します。

注: サブスクリプション全体への読み取り許可をアプリケーションに付与する(特定のリソースグループだけではない)場合、Azure のポータルメニューで [すべてのサービス] を選択してから、[カテゴリ] > [すべて] > [サブスクリプション] に移動し、サブスクリプションを選択します。中央のペインの [アクセス制御(IAM)] を選択し、[ロールの割当の追加] ボックスで [追加] をクリックします。上のリストのステップ 2〜4 を繰り返します。

Microsoft Azure サブスクリプション ID の確認

RAS Console で Microsoft Azure をプロバイダーとして追加する場合、Azure のサブスクリプション ID の指定が必要です。記憶していない場合、Microsoft Azure ポータルで次の方法によって確認できます。

ポータルメニューで [すべてのサービス] を選択します。

左側のペインで、 [カテゴリー] リストの [全般] をクリックします。

右側のペインで、[サブスクリプション] を選択します。

サブスクリプションをクリックしてから、[サブスクリプション ID] フィールドの値をコピーし、保存します。

概要

上記のステップを完了させると、RAS Console で Microsoft Azure をプロバイダーとして使用する準備のために以下の値が保存されているはずです。

アプリケーション (クライアント) ID: アプリケーション ID。

ディレクトリ (テナント) ID: テナントID。

クライアントシークレット: クライアントシークレット(アプリケーションキー)。

サブスクリプション ID: Microsoft Azure サブスクリプション ID。

RAS Console で Microsoft Azure をプロバイダーとして追加する方法について、引き続きお読みください。

はじめに

Amazon ウェブサービス(AWS)は、最大手のクラウドプラットフォームプロバイダーであり、200 以上のフル機能のサービスを世界中のデータセンターから提供しています。Parallels RAS 19 は、Parallels RAS の既存の技術的機能に加えて、Amazon EC2 のワークロードを統合、構成、保守、サポートしたり、アクセスを確保したりする機能を提供します。

マルチセッション(RDSH)、シングルセッション(サーバーベース VDI)のサーバー OS、およびその他の Microsoft OS(ライセンスを保有している場合)をサポートしています。AWS での Microsoft オペレーティングシステムの使用に関する詳細については、 を参照してください。

Parallels RAS Console には、以下のような機能があります。

Amazon EC2 インスタンスの管理

テンプレートの作成と管理

インスタンスプールの作成と管理

自動スケーリングの構成

スケジュールによるインスタンスの有効化、再起動、起動、シャットダウン

イメージの最適化を構成

FSLogix プロファイルコンテナーと MSIX app attach を使用

インスタンスタイプ、ストレージタイプの変更

前提条件

AWS のアカウント。まだアカウントをお持ちでない方は、aws.amazon.com/ec2/ で無料でアカウントを作成できます。

Amazon EC2 のクローンインスタンスをドメインに参加させるための Microsoft Active Directory 環境が稼働している。

仮想プライベートクラウド(VPC)を仮想ネットワークとして事前構成済みで、セキュリティグループが EC2 インスタンスの仮想ファイアウォールとして機能している。

Amazon EC2 インスタンスが事前構成済み(後で Parallels RAS テンプレートとして使用、Windows Server 2012 から Windows Server 2022 までの OS で動作)。

このセクションでは、Parallels RAS で AWS を使用する際に留意しておきたい設計上のアドバイスを紹介します。

DHCP オプションセット

テンプレートから作成された VM が Active Directory ドメインに参加できるように、AWS DHCP オプションセットを使用して、ドメインコントローラーを示すカスタム DNS の指定が必要になる場合があります。カスタム DNS が設定されていない場合、デフォルトの AWS パブリック DNS が使用され、VM はドメインコントローラーと通信することができなくなります。

DHCP オプションセットの設定方法については、 を参照してください。

ゲストエージェントがブロードキャストを使用してプロバイダーエージェントを検出するためには、プロバイダーエージェントとゲストエージェントが同じサブネット上に存在している必要があります。これが不可能な場合、Provider Agent の IP アドレスを含むレジストリ設定を VM に追加する必要があります: 。

サービスクォータ

ソリューションは、使用状況、呼び出し回数、インスタンス数などに応じて、スケーリングされます。このため、標準的な AWS のサービスクォータの制限に到達する場合があります。AWS サービスクォータの詳細については、 を参照してください。

Parallels RAS 統合には、ここで指定された EC2 および EBS のエンドポイント制限が適用されます:

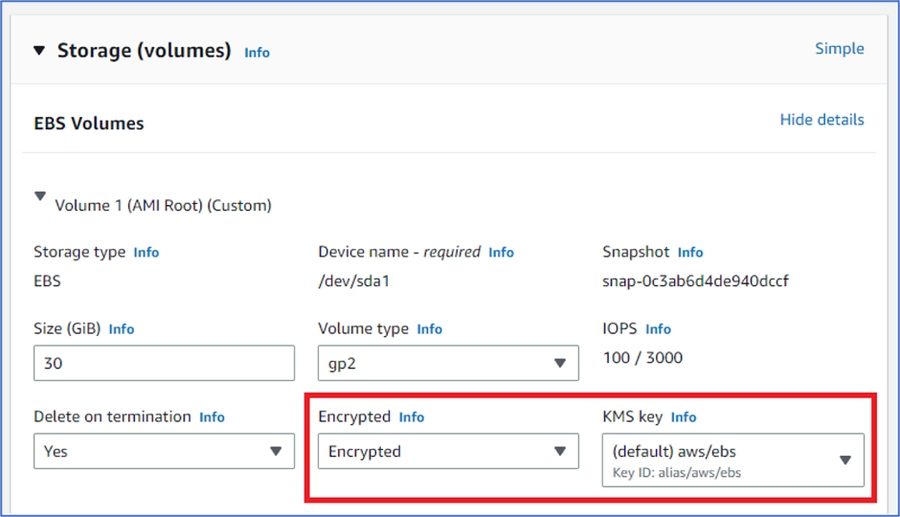

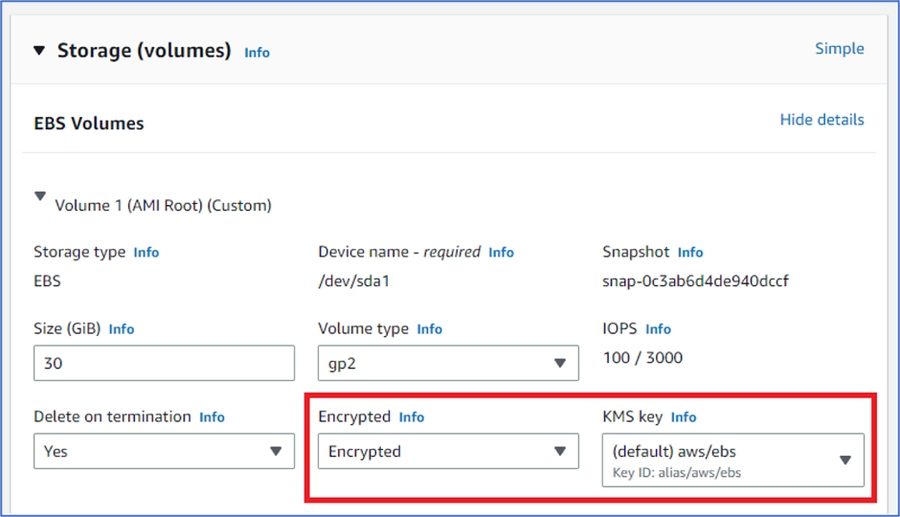

ストレージの暗号化

AWS 管理者が AWS Management Console で RAS テンプレートの VM ストレージの暗号化を有効にした場合、RAS テンプレートから作成したクローンのストレージは暗号化されます。

暗号化は、デフォルトで有効にするか、新しい EC2 VM を起動する際に明示的に有効にすることができます:

暗号化の詳細については、 を参照してください。

Amazon ウェブサービスをクラウドコンピューティングプロバイダーとして設定するには、次の操作を実行します。

RAS Console で、[ファーム] > [プロバイダー] に移動します。

[タスク] ドロップダウンメニューをクリックし、[追加] を選択します(または [+] アイコンをクリックします)。

メニューで、[Amazon EC2] を選択します。[クラウドコンピューティングプロバイダーを追加] ウィザードが開きます。

ウィザードで、以下の情報を指定します。

名称: プロバイダーの名前です。

説明: プロバイダーの説明です。

管理資格情報: セッションホスト(Amazon EC2 インスタンス)上の Parallels Agent の展開に使用する管理者アカウントです。現行の RAS 管理者はこのリストにすでに存在していますが、他のアカウントを使用することもできます。

アクセスキー ID: アクセスキー ID です。

秘密アクセスキー: 秘密キーです。

[次へ] をクリックします。

Parallels RAS 設定の検証が完了するまで待機し、[次へ] をクリックします。

使用するリージョンを選択します。多くの場合、最適なリージョンは地理的に近い場所になります。また、[オプトインされたリージョン] オプションを選択してオプトイン AWS リージョンのいずれかを選択するか、[EC2 エンドポイント URL] オプションを選択してカスタム EC2 エンドポイント URL を指定することができます。

[完了] をクリックします。

の説明に従って、テンプレートの作成に進みます。テンプレート作成時に、クローン用のインスタンスタイプや、ストレージのタイプ、サイズ、IOPS などを設定できます。また、[ファーム] > [RD セッションホスト] > テンプレートを右クリック > [プロパティ] からも実行できます。

IAM ユーザーアカウントを作成するには、AWS Management Console、AWS CLI、Tools for Windows PowerShell、AWS API 処理のいずれかを使用します。今回の例では、AWS Management Console を使用します。

AWS Management Console にサインインし、 にある IAM ページを開きます。

ナビゲーションペインで、[ユーザー] を選択し、[ユーザーを追加] ボタンをクリックします。

ユーザーの詳細を設定セクションで、「ParallelsConnector」などのユーザー名を入力します。

Parallels RAS Console は API を使用して AWS アカウントと通信するため、[AWS アクセスタイプ] 以下で、[アクセスキー] > [Programmatic access(プログラムによるアクセス)] を選択します。これにより、IAM ユーザーのアクセスキーが作成されます。完了のページに移動すると、アクセスキーを表示したりダウンロードしたりできます。[次へ] をクリックし、権限設定のページに進みます。

権限設定のページで、新しい IAM ユーザーが所属するユーザーグループを作成できます。これは必須ではありませんが、管理上の理由で推奨されています。

グループを使用しない場合は、[Attach existing policies directly(既存のポリシーを直接アタッチ)] を選択します。アカウント内の AWS マネージドポリシーとカスタマーマネージドポリシーのリストが表示されます。

フィルターポリシーで、事前構成済みの AWS マネージドポリシーである AmazonEC2FullAccess を選択し、[次へ] をクリックして次のページに進みます。

このページではオプションのタグを使用して、このユーザーのアクセスを整理、追跡、または制御することができます。

タグの用意ができたら、[次へ] をクリックすると、ここまでの選択がすべて表示されます。準備ができたら、[ユーザーを作成] をクリックします。

ユーザーのアクセスキー ID とシークレットアクセスキーを表示するには、表示したい各パスワードとアクセスキーの横にある [表示] をクリックします。アクセスキーを保存するには、[CSV をダウンロード] を選択し、ファイルを安全な場所に保存してください。

なお、シークレットアクセスキーを表示/ダウンロードできるはこのタイミングのみとなります。

ユーザーの新しいアクセスキー ID とシークレットアクセスキーを、次に Parallels RAS Console で使用するため安全な場所に保存します。

注: で説明されているように、セキュリティ上の理由から IAM ユーザーのキーを定期的に変更することが推奨されています。

に進みます。。